In het huidige digitale tijdperk zijn bedrijven steeds afhankelijker van technologie en online systemen om zaken te doen. Als gevolg hiervan is het voldoen aan de minimumnormen voor cyberhygiëne essentieel voor bescherming tegen cyberdreigingen, het minimaliseren van risico's en het waarborgen van de voortdurende levensvatbaarheid van het bedrijf.

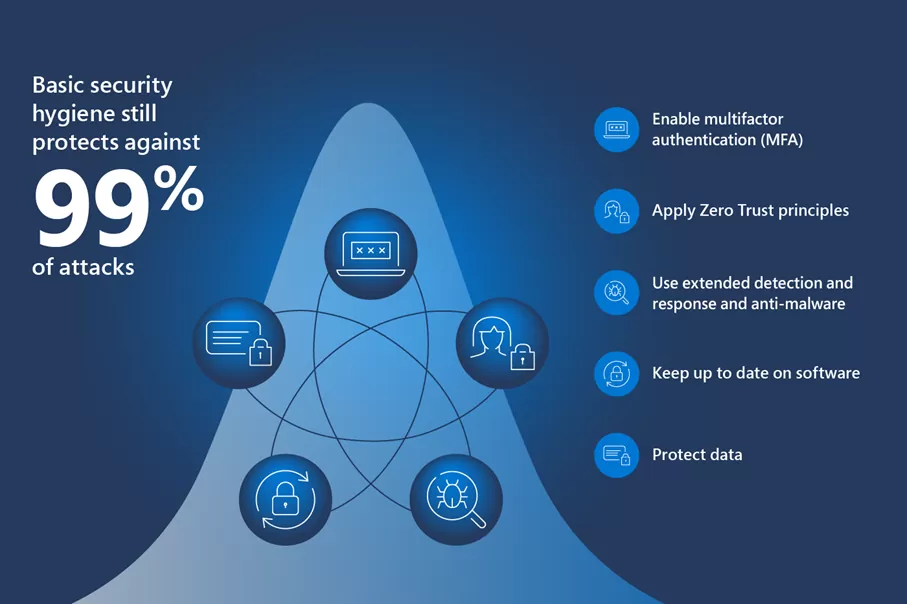

Basisbeveiligingshygiëne beschermt nog steeds tegen 99% van de aanvallen.

De minimumnormen die elke organisatie zou moeten hanteren, zijn:

- Meervoudige verificatie (MFA) inschakelen

- Pas Zero Trust-principes toe

- Gebruik uitgebreide detectie en respons en anti-malware

- Systemen up-to-date houden

- Bescherm gegevens

1. Schakel multifactorauthenticatie (MFA) in

Wilt u het aantal aanvallen op uw accounts verminderen? Schakel MFA in. Multifactorauthenticatie vereist, zoals de naam al doet vermoeden, twee of meer verificatiefactoren. Het compromitteren van meer dan één authenticatiefactor vormt een grote uitdaging voor aanvallers, omdat het kennen (of kraken) van een wachtwoord niet voldoende is om toegang te krijgen tot een systeem. Als MFA is ingeschakeld, kunt u 99,9% van de aanvallen op uw accounts voorkomen.

MFA veel, veel gemakkelijker maken

Meervoudige verificatie: hoewel extra stappen deel uitmaken van de naam, moet u proberen een MFA-optie te kiezen met zo min mogelijk wrijving (zoals het gebruik van biometrische gegevens in apparaten of FIDO2-conforme factoren zoals Feitan- of Yubico-beveiligingssleutels) voor uw werknemers.

Maak MFA niet omslachtig

Kies MFA wanneer extra authenticatie kan helpen bij het beschermen van gevoelige gegevens en kritieke systemen in plaats van deze toe te passen op elke afzonderlijke interactie.

MFA hoeft niet uitdagend te zijn voor de eindgebruiker. Gebruik beleid voor voorwaardelijke toegang, waarmee tweestapsverificatie kan worden geactiveerd op basis van risicodetecties, evenals pass-through-verificatie en eenmalige aanmelding (SSO). Op deze manier hoeven eindgebruikers niet meerdere aanmeldingsprocedures te doorstaan om toegang te krijgen tot niet-kritieke bestandsshares of agenda's op het bedrijfsnetwerk wanneer hun apparaten up-to-date zijn met de nieuwste software-updates. Gebruikers hoeven ook geen wachtwoorden van 90 dagen opnieuw in te stellen, wat hun ervaring aanzienlijk zal verbeteren.

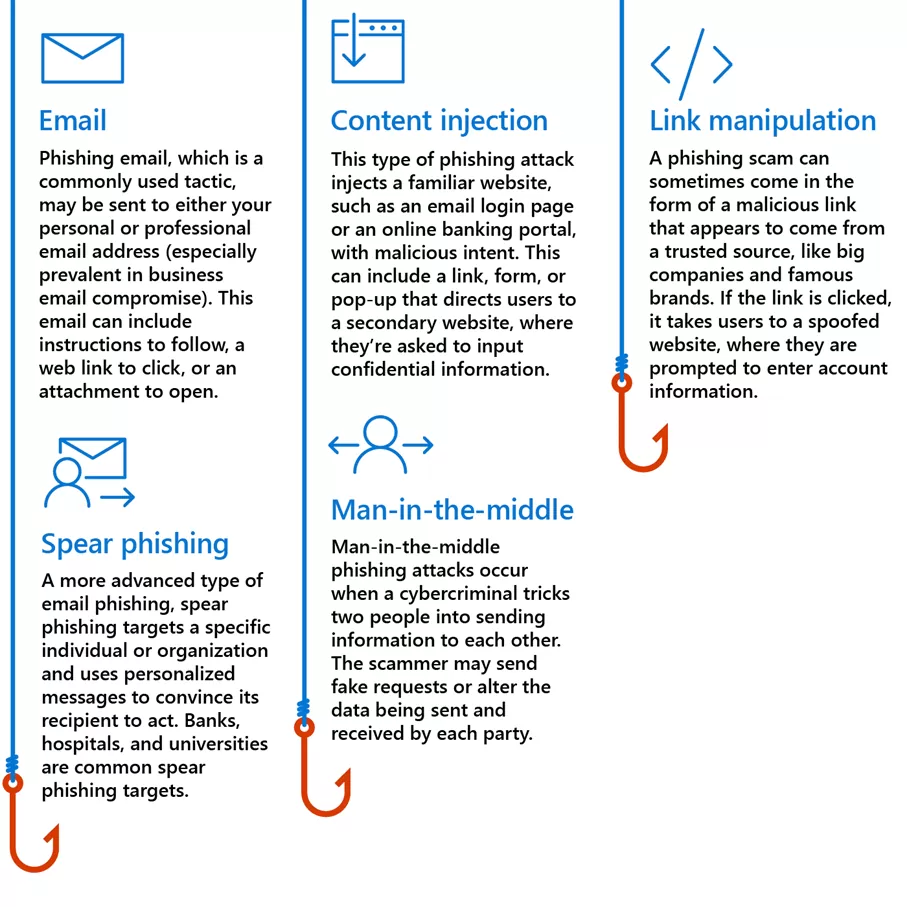

Veelvoorkomende phishing-aanvallen

Bij een phishing-aanval gebruiken criminelen Social engineering-tactieken om gebruikers te misleiden om toegangsgegevens te verstrekken of gevoelige informatie vrij te geven. Veel voorkomende phishing-aanvallen zijn:

2. Zero Trust-principes toepassen

Zero Trust is de hoeksteen van elk veerkrachtplan dat de impact op een organisatie beperkt. Een Zero Trust-model is een proactieve, geïntegreerde benadering van beveiliging in alle lagen van de digitale nalatenschap die elke transactie expliciet en continu verifieert; beweert toegang met minimale privileges; en vertrouwt op intelligentie, geavanceerde detectie en realtime reactie op bedreigingen.

Wanneer u een Zero Trust-aanpak hanteert, wordt het mogelijk om:

- Ondersteun werken op afstand en hybride werken

- Zakelijke schade als gevolg van een inbreuk voorkomen of verminderen

- Identificeer en help gevoelige bedrijfsgegevens en identiteiten te beschermen

- Bouw vertrouwen op in uw beveiligingshouding en -programma's bij uw leiderschapsteam, werknemers, partners, belanghebbenden en klanten

De Zero Trust principes zijn:

Ga uit van een inbreuk

Ga ervan uit dat aanvallers alles (identiteit, netwerk, apparaat, app, infrastructuur, enz.) met succes kunnen en zullen aanvallen en plan dienovereenkomstig. Dit betekent dat de omgeving voortdurend moet worden gecontroleerd op mogelijke aanvallen.

Zorg ervoor dat gebruikers en apparaten in een goede staat verkeren voordat u toegang tot bronnen toestaat. Bescherm assets tegen controle van aanvallers door expliciet te valideren dat alle vertrouwens- en beveiligingsbeslissingen gebruikmaken van relevante beschikbare informatie en telemetrie.

Gebruik toegang met minimale bevoegdheden

Beperk de toegang tot een mogelijk gecompromitteerde asset met just-in-time en just-enough-access (JIT/JEA) en op risico's gebaseerd beleid zoals adaptief toegangsbeheer. U moet alleen de bevoegdheid toestaan die nodig is voor toegang tot een resource en niet meer.

Zero Trust-beveiligingslagen

Er bestaat zoiets als te veel beveiliging

Te veel beveiliging, dat wil zeggen beveiliging die te beperkend aanvoelt voor de dagelijkse gebruiker, kan leiden tot hetzelfde resultaat als in de eerste plaats niet genoeg beveiliging hebben: meer risico.

Strikte beveiligingsprocessen kunnen het voor mensen moeilijk maken om hun werk te doen. Erger nog, ze kunnen mensen inspireren om creatieve schaduw-IT-achtige oplossingen te vinden, waardoor ze worden gemotiveerd om de beveiliging volledig te omzeilen - soms door hun eigen apparaten, e-mail en opslag te gebruiken - en systemen te gebruiken die (ironisch genoeg) minder beveiligd zijn en een hoger risico voor het bedrijf vormen.

3. Uitgebreide detectie en respons en anti-malware gebruiken

Implementeer software om aanvallen te detecteren en automatisch te blokkeren en inzicht te geven in de beveiligingsactiviteiten.

Het monitoren van inzichten van bedreigingsdetectiesystemen is essentieel om tijdig op bedreigingen te kunnen reageren.

Best practices voor beveiligingsautomatisering en -orkestratie

Verplaats zoveel mogelijk van het werk naar uw detectorenSelecteer en implementeer sensoren die hun bevindingen automatiseren, correleren en met elkaar verbinden voordat u ze naar een analist stuurt.

Automatiseer het verzamelen van waarschuwingen

De beveiligingsanalist moet alles hebben wat hij nodig heeft om een waarschuwing te beoordelen en erop te reageren zonder aanvullende informatie te verzamelen, zoals het opvragen van systemen die al dan niet offline zijn of het verzamelen van informatie uit aanvullende bronnen, zoals activabeheersystemen of netwerkapparaten.

Automatiseer de prioritering van waarschuwingen

Real-time analyses moeten worden gebruikt om gebeurtenissen te prioriteren op basis van feeds met bedreigingsinformatie, activa-informatie en aanvalsindicatoren. Analisten en incidentresponders moeten zich richten op waarschuwingen met de hoogste ernst.

Automatiseer taken en processen

Richt u eerst op algemene, repetitieve en tijdrovende administratieve processen en standaardiseer de responsprocedures. Zodra de respons is gestandaardiseerd, automatiseert u de workflow van de beveiligingsanalisten om menselijke tussenkomst waar mogelijk te verwijderen, zodat ze zich kunnen concentreren op meer kritieke taken.

Continue verbetering

Bewaak de belangrijkste statistieken en stem uw sensoren en workflows af om incrementele veranderingen te stimuleren.

Help bedreigingen te voorkomen, te detecteren en erop te reageren

Verdedig uzelf tegen bedreigingen in alle workloads door gebruik te maken van uitgebreide mogelijkheden voor preventie, detectie en respons met geïntegreerde mogelijkheden voor uitgebreide detectie en respons (XDR) en SIEM (Security Information and Event Management).

Toegang op afstand

Aanvallers richten zich vaak op oplossingen voor externe toegang (RDP, VDI, VPN, enz.) om een omgeving binnen te dringen en lopende bewerkingen uit te voeren om interne bronnen te beschadigen.

Om te voorkomen dat aanvallers binnenkomen, moet u het volgende doen:

- Software- en apparaat updates onderhouden

- Zero Trust-gebruikers- en apparaat validatie afdwingen

- Configureer beveiliging voor VPN-oplossingen van derden

- On-premises web-apps publiceren

E-mail- en samenwerkingssoftware

Een andere veelgebruikte tactiek voor het betreden van omgevingen is het overbrengen van schadelijke inhoud met e-mail of tools voor het delen van bestanden en vervolgens gebruikers overtuigen om deze uit te voeren.

Om te voorkomen dat aanvallers binnenkomen, moet u het volgende doen:

- Implementeer geavanceerde e-mailbeveiliging

- Regels voor het verminderen van kwetsbaarheid voor aanvallen inschakelen om veelgebruikte aanvalstechnieken te blokkeren

- Bijlagen scannen op bedreigingen op basis van macro's

Eindpunten

Aan internet blootgestelde eindpunten zijn een favoriete invoervector omdat ze aanvallers toegang bieden tot de activa van een organisatie.

Om te voorkomen dat aanvallers binnenkomen, moet u het volgende doen:

- Blokkeer bekende bedreigingen met regels voor het verminderen van kwetsbaarheid voor aanvallen die gericht zijn op bepaald softwaregedrag, zoals het starten van uitvoerbare bestanden en scripts die proberen bestanden te downloaden of uit te voeren, het uitvoeren van versluierde of anderszins verdachte scripts of het uitvoeren van gedrag dat apps normaal gesproken niet initiëren tijdens normaal dagelijks werk.

- Onderhoud uw software zodat deze up-to-date en ondersteund wordt

- Onveilige systemen en protocollen isoleren, uitschakelen of buiten gebruik stellen

- Blokkeer onverwacht verkeer met host gebaseerde firewalls en netwerkbeveiligingen

Detectie en respons

Blijf constant waakzaam

Gebruik geïntegreerde XDR en SIEM om waarschuwingen van hoge kwaliteit te bieden en wrijving en handmatige stappen tijdens de reactie te minimaliseren.

Verouderde systemen platleggen

Oudere systemen zonder beveiligingsmaatregelen zoals antivirus en EDR-oplossingen (Endpoint Detection and Response) kunnen aanvallers in staat stellen de volledige ransomware- en exfiltratie-aanvalsketen vanaf één systeem uit te voeren.

Als het niet mogelijk is om uw beveiligingshulpprogramma's te configureren voor het oude systeem, moet u het systeem fysiek (via een firewall) of logisch (door overlapping van referenties met andere systemen te verwijderen) isoleren.

Negeer gewone malware niet

Klassieke geautomatiseerde ransomware mist misschien de verfijning van hands-on-keyboard-aanvallen, maar dat maakt het niet minder gevaarlijk.

Pas op voor het uitschakelen van beveiliging door de aanvaller

Controleer uw omgeving op het uitschakelen van beveiliging door de tegenstander (vaak onderdeel van een aanvalsketen), zoals het wissen van gebeurtenislogboeken, met name het beveiligingsgebeurtenislogboek en de operationele PowerShell-logboeken, en het uitschakelen van beveiligingshulpprogramma's en -controles (gekoppeld aan sommige groepen).

4. Up-to-date blijven

Niet-gepatchte en verouderde systemen zijn een belangrijke reden waarom veel organisaties het slachtoffer worden van een aanval. Zorg ervoor dat alle systemen up-to-date worden gehouden, inclusief firmware, het besturingssysteem en applicaties.

Praktische tips

- Zorg ervoor dat apparaten robuust zijn door patches toe te passen, standaardwachtwoorden en standaard SSH-poorten te wijzigen.

- Verklein het aanvalsoppervlak door onnodige internetverbindingen en open poorten te elimineren, externe toegang te beperken door poorten te blokkeren, externe toegang te weigeren en VPN-services te gebruiken.

- Gebruik een NDR-oplossing (Internet of Things and Operational Technology) en een SIEM/Security Orchestration and Response (Security Orchestration and Response)-oplossing (Security Information and Event Management) en een beveiligingsoplossing (Security Information and Event Management) om apparaten te controleren op afwijkend of ongeoorloofd gedrag, zoals communicatie met onbekende hosts.

- Segmenteer netwerken om het vermogen van een aanvaller om zich lateraal te verplaatsen te beperken en activa te compromitteren na de eerste inbraak. IoT-apparaten en OT-netwerken moeten via firewalls worden geïsoleerd van IT-netwerken van bedrijven.

- Zorg ervoor dat ICS-protocollen niet rechtstreeks aan internet worden blootgesteld.

- Krijg meer inzicht in IoT/OT-apparaten in uw netwerk en prioriteer ze op basis van risico's voor de onderneming als ze worden gecompromitteerd.

- Gebruik firmwarescantools om inzicht te krijgen in mogelijke zwakke plekken in de beveiliging en werk samen met leveranciers om te bepalen hoe de risico's voor apparaten met een hoog risico kunnen worden beperkt.

- Beïnvloed de beveiliging van IoT/OT-apparaten positief door de toepassing van best practices voor de levenscyclus van veilige ontwikkeling door uw leveranciers te eisen.

- Vermijd het overdragen van bestanden die systeemdefinities bevatten via onbeveiligde kanalen of naar niet-essentieel personeel.

- Wanneer het overbrengen van dergelijke bestanden onvermijdelijk is, moet u de activiteit op het netwerk in de gaten houden en ervoor zorgen dat activa veilig zijn.

- Bescherm technische stations door monitoring met EDR-oplossingen.

- Voer proactief incidentrespons uit voor OT-netwerken.

- Implementeer continue bewaking met oplossingen zoals Microsoft

Defender for IoT.

5. Bescherming van gegevens

Het kennen van uw belangrijke gegevens, waar deze zich bevinden en of de juiste systemen zijn geïmplementeerd, is cruciaal voor het implementeren van de juiste bescherming.

Uitdagingen op het gebied van gegevensbeveiliging zijn onder meer:

- Verminderen en beheersen van het risico op gebruikersfouten

- Handmatige gebruikersclassificatie is onpraktisch op grote schaal

- Gegevens moeten buiten het netwerk worden beschermd

- Compliance en security vragen om een complete strategie

- Voldoen aan steeds strengere compliance-eisen

5 pijlers van een diepgaande verdedigingsbenadering van gegevensbeveiliging

De hybride werkplekken van vandaag vereisen dat gegevens toegankelijk zijn vanaf meerdere apparaten, apps en services van over de hele wereld. Met zoveel platforms en toegangspunten moet u een sterke bescherming hebben tegen gegevensdiefstal en -lekkage. Voor de huidige omgeving biedt een diepgaande verdedigingsaanpak de beste bescherming om uw gegevensbeveiliging te versterken. Deze strategie bestaat uit vijf componenten, die allemaal kunnen worden uitgevoerd in de volgorde die past bij de unieke behoeften van uw organisatie en mogelijke wettelijke vereisten.

1. Identificeer het datalandschap

Voordat u uw gevoelige gegevens kunt beschermen, moet u ontdekken waar ze zich bevinden en hoe ze worden geopend. Dat vereist volledig inzicht in uw volledige datadomein, of het nu on-premises, hybride of multicloud is.

2. Bescherm gevoelige gegevens

Naast het maken van een holistische kaart, moet u uw gegevens beschermen, zowel in rust als onderweg. Dat is waar het nauwkeurig labelen en classificeren van uw gegevens om de hoek komt kijken, zodat u inzicht krijgt in hoe deze worden geopend, opgeslagen en gedeeld. Door gegevens nauwkeurig bij te houden, wordt voorkomen dat ze ten prooi vallen aan lekken en inbreuken.

3. Beheer risico's

Zelfs wanneer uw gegevens op de juiste manier in kaart zijn gebracht en gelabeld, moet u rekening houden met de gebruikerscontext rond de gegevens en activiteiten die kunnen leiden tot mogelijke incidenten op het gebied van gegevensbeveiliging, waaronder interne bedreigingen. De beste aanpak voor het aanpakken van insiderrisico's brengt de juiste mensen, processen, training en tools samen.

4. Voorkom gegevensverlies

Vergeet het ongeoorloofde gebruik van gegevens niet, dat is ook verlies. Een effectieve oplossing voor bescherming tegen gegevensverlies moet een evenwicht vinden tussen bescherming en productiviteit. Het is van cruciaal belang om ervoor te zorgen dat de juiste toegangscontroles aanwezig zijn en dat er beleid is ingesteld om acties zoals het onjuist opslaan, opslaan of afdrukken van gevoelige gegevens te voorkomen.

5. Beheer de levenscyclus van data

Naarmate data governance verschuift naar bedrijfsteams die rentmeesters worden van hun eigen data, is het belangrijk dat organisaties een uniforme aanpak creëren in de hele onderneming. Dit soort proactief levenscyclusbeheer leidt tot een betere gegevensbeveiliging en helpt ervoor te zorgen dat gegevens op verantwoorde wijze worden gedemocratiseerd voor de gebruiker, waar ze de bedrijfswaarde kunnen verhogen.

Conclusie

Hoewel bedreigingsactoren zich blijven ontwikkelen en geavanceerder worden, moet een waarheid als een koe op het gebied van cyberbeveiliging worden herhaald: basishygiëne op het gebied van cyberbeveiliging - MFA mogelijk maken, Zero Trust-principes toepassen, up-to-date blijven, moderne anti-malware gebruiken en gegevens beschermen - voorkomt 99% van de aanvallen.

Voor hulp bij het beschermen tegen cyberdreigingen, het minimaliseren van risico's en het waarborgen van de voortdurende levensvatbaarheid van uw organisatie, is het essentieel om te voldoen aan de minimumnormen voor cyberbeveiligingshygiëne.